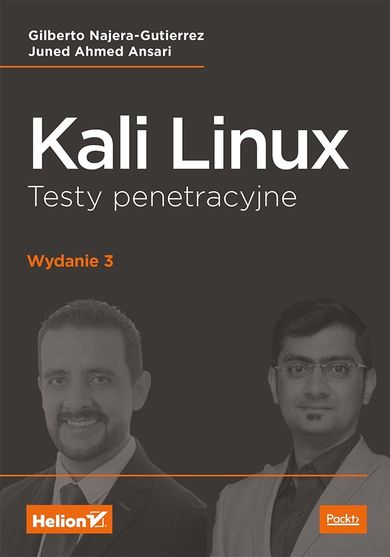

Powtarzające się przypadki masowego naruszania bezpieczeństwa informacji, nielegalnego gromadzenia danych wrażliwych o użytkownikach czy nieuprawnionego wykorzystywania systemów do dezinformacji zmuszają organizacje do uznania cyberbezpieczeństwa za swój priorytet. Z drugiej strony coraz krótszy cykl rozwojowy aplikacji i usług sieciowych, a także rosnąca liczba technologii o coraz większej złożoności sprawiają, że projektant aplikacji nie jest w stanie w pełni przetestować tworzonego oprogramowania pod kątem bezpieczeństwa. W tych warunkach rośnie rola specjalistów w dziedzinie testów bezpieczeństwa. Wśród narzędzi dla profesjonalnych pentesterów słynny system Kali Linux zasługuje na szczególną uwagę. To trzecie, uzupełnione i zaktualizowane wydanie znakomitego przewodnika dla testerów aplikacji. Wyjaśniono w nim koncepcję etycznego hakingu i testów penetracyjnych oraz omówiono narzędzia dostępne w systemie Kali Linux. Przedstawiono mechanikę klasycznych ataków, również tych z wstrzykiwaniem kodu SQL i poleceń. Bardzo dokładnie przeanalizowano kwestie kontroli danych wejściowych. Ważną część książki stanowi omówienie najnowszych problemów z warstwami kryptograficznymi w komunikacji sieciowej, a także prezentacja zautomatyzowanych fuzzerów do wykrywania potencjalnych luk i podatności w aplikacjach internetowych. Oprócz opisów poszczególnych technik ataków znalazły się tu również wskazówki dotyczące zapobiegania tym atakom i łagodzenia ich skutków. Najciekawsze zagadnienia: metodyki testów penetracyjnych i podstawowe pojęcia z tym związane klasyczne metody ataków: wstrzykiwanie kodu, ataki XSS i CSRF wykorzystywanie podatności kryptograficznych ataki file inclusion, HTTP Parameter Pollution (HPP) oraz wycieki informacji prowadzenie ataku ze strony klienta zautomatyzowane skanery i fuzzery Kali Linux. Sprawdź, czy na pewno jesteś bezpieczny! O autorach Gilberto Najera-Gutierrez jest doświadczonym pentesterem. Uzyskał tak ważne certyfikaty jak OSCP, ECSA oraz GXPN. Od prawie 20 lat pasjonuje się cyberbezpieczeństwem. Przeprowadzał testy penetracyjne sieci i aplikacji dla największych korporacji, agencji rządowych i instytucji finansowych w Meksyku i Australii. Juned Ahmed Ansari jest ekspertem w dziedzinie cyberbezpieczeństwa. Zajmuje się analizą zagrożeń i badaniami w zakresie bezpieczeństwa aplikacji. Posiada takie certyfikaty jak GXPN, CISSP, CCSK i CISA. Obecnie prowadzi zespół specjalistów zajmujących się testami penetracyjnymi i zagadnieniami offensive security w dużej korporacji.

Nr produktu: 6463432

:

Producent

:

Kolekcja

:

Przedział wiekowy

:

Płeć

:

Marka

:

Nazwa przedmiotu

:

Licencja

:

Licencja Lego

:

Rozmiar

:

Kolor łóżeczka

:

Materiał zewnętrzny

:

Permanent

:

Buty

:

Aparat foto (mpix)

:

Bateria

:

Rodzaj baterii

:

Bielizna

:

Cechy fotelika

:

Cechy leżaczka

:

Cechy piórnika

:

Cechy plecaka

:

Cechy wózka

:

błędny

:

Czas pracy na akumulatorze

:

Czas trwania

:

Czy produkt wysyłany losowo?

:

Czytnik kart?

:

Autor

:

Długość wkładki

:

Długość wkładki (cm)

:

Dotykowy ekran

:

Dubbing polski

:

Format

:

Format dźwięku

:

Format pliku

:

Format video

:

Gatunek

:

GPS

:

Gramatura (g)

:

Liczba graczy

:

Liczba klocków

:

Liczba kół

:

Liczba nośników

:

Liczba sztuk w opakowaniu

:

Ilustrator

:

Jakość zapisu video

:

Jeans Fit

:

Język

:

Karta graficzna

:

Karta pamięci

:

Klasyfikacja ADAC

:

Klasyfikacja PEGI

:

Koła wózka

:

Lampa

:

Lektor

:

Lektor język

:

Lektor (tak/nie)

:

Liczba kartek

:

Liczba rdzeni

:

Materiały dodatkowe

:

Modem

:

Napisy

:

Nuta zapachowa - On

:

Nuta zapachowa - Ona

:

Obsada

:

Okrycia

:

Oprawa

:

Liczba stron

:

Pamięć RAM (GB)

:

Pamięć wewnętrzna

:

Permanent

:

Platforma

:

:

:

:

:

Zwiększona wytrzymałość

:

Zoom optyczny kamery

:

Zoom optyczny aparatu

:

Zoom cyfrowy

:

Zdjęcia 3D

:

Zdalnie sterowany

:

Zawartość pudełka

:

Wzór, aplikacja, motyw

:

Wysokość buta

:

Wymiary

:

Wymiary materaca

:

Wymiary łóżeczka

:

Wymagania sprzętowe

:

Wykonawca

:

Wyjście HDMI

:

Wydawnictwo

:

Wydanie

:

Wstrząsoodporność

:

Wodoodporność

:

WIFI

:

Wielkość ekranu

:

Wersja językowa

:

Wejście słuchawkowe

:

Wariant

:

Tytuł oryginalny

:

Typ nośnika - elektronika

:

Typ matrycy

:

Typ ekspresu

:

Typ dysku twardego

:

Transmisja danych

:

Tracklista

:

Tłumacz

:

Tematyka/Przeznaczenie

:

Technologia ekranu

:

System operacyjny

:

Sukienki

:

Stroje kąpielowe

:

Stabilizator obrazu

:

Sposób zapięcia

:

Skarpety/Rajstopy

:

Skala

:

Seria

:

Ruchomy ekran LCD

:

Rozmiary konceptu

:

Rozmiar ramy

:

Rozmiar pieluch

:

Rozmiar koła

:

Rozdzielczość ekranu - komputery

:

Rozdzielczość

:

Rok wydania

:

Rodzaj zeszytu

:

Rodzaj zabezpieczenia

:

Rodzaj termometru

:

Rodzaj ramy

:

Rodzaj pieluch

:

Rodzaj perfum - Ona

:

Rodzaj perfum - On

:

Rodzaj nośnika

:

Rodzaj napędu

:

Rodzaj materiału

:

Rodzaj laktatora

:

Rodzaj krzesełka

:

Rodzaj kredek

:

Rodzaj kredek

:

Rodzaj kosmetyków

:

Rodzaj koła

:

Rodzaj farb

:

Rodzaj ekspresu

:

Rodzaj bloku

:

Reżyser

:

Puzzle temat

:

Liczba puzzli

:

Przekątna ekranu

:

Przebranie postać

:

Projektor

:

Procesor

:

Postać z gry

:

Postać pluszaka

:

Pojemność (ml)

:

Pojemność dysku twardego (GB)

:

Przedział wagowy

:

Maks. ciężar dziecka (kg)

:

Temat puzzli

:

Moc (W)

:

Podmiot odpowiedzialny

:

Opis bezpieczeństwa

: